A PfSense tűzfalmegoldásokkal kapcsolatos cikk kiegészítéseként szerepeljen itt ez a rövid esettanulmány gyűjtemény, a benne szereplő cégek megnevezése nélkül, a kialakított infrastruktúrák főbb jellemzőivel.

Egy igazi nagyvállalati infrastruktúra

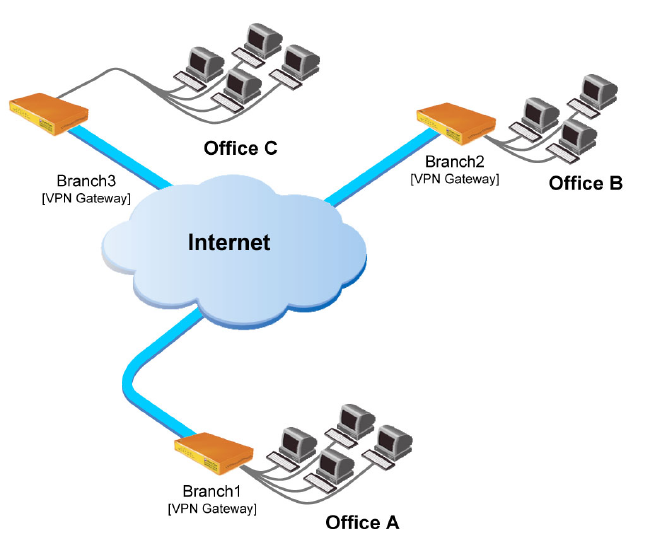

Kezdjük mindjárt a legnagyobb művünkkel. 2017. végén kaptunk megbízást egy vidéki cégtől, hogy megoldást találjunk a szerver rendszerük gondjaira. Egy hatalmas projekt részeként egy komoly nagykapacitású Dell szervert vásároltak, ami a vidéki internet sávszélességek miatt egy budai szerver parkba került elhelyezésre. Itt alakítottuk ki a központi szerver rendszert, tartományvezérlőt és fájl szervert, SAP adatbázis szervert és egy terminal server kiszolgálót (RDS-t), aminek eléréséhez elengedhetetlen volt egy nagy megbízhatóságú és magas biztonsági szintet nyújtó tűzfal megoldás. A választás ezúttal is a PfSense-re esett, a pesti központban szorítottunk neki helyet a nagy Dell szerveren virtuális gép formájában, ami Hyper-V alapokon fut immáron közel másfél éve, megbízhatóan. A központi telephelyre aztán IPSec alapú site-to-site VPN megoldással összekapcsoltuk a hálózatokat, így elérhetővé vált a címtár, az SAP és néhány tűzfalas trükknek, illetve DNS beállításnak köszönhetően a terminal server szolgáltatásait is kizárólag az IPSec kapcsolaton keresztül érik el. A rendszerbe becsatlakozó bolt hálózat mind a 4 telephelyére beszerzésre került egy Dell Optiplex desktop gép, új i3-as processzorral (a hardveres kriptográfiai képességei miatt), 4GB memóriával és az elérhető legkisebb, 500GB-os merevlemezzel. A központban gigabites sávszélesség áll rendelkezésre, a telephelyeken jellemzően 20-50MBit közötti kapcsolatok, így a központi tűzfal és a telephelyeken lévők is megbírkóznak a legmagasabb AES típusú titkosítás mellett is a feladatokkal. Mivel egy telephely kivételével (ahol a másodlagos domain controller lakik) nem áll rendelkezésre a címtár, ezért az üzletek telephelyein különféle DNS trükköket (feltételes továbbítás, host és domain override, stb.) kellett alkalmazni, hogy mindenhol működőképes legyen a tartományi bejelentkezés.

A második legnagyobb

Nemrégiben kaptunk felkérést szintén egy nagyobb vidéki cégünktől, ahol a rekord 640 napos uptime-mal rendelkező tűzfalunk üzemelt eddig, hogy építsünk nekik valami hasonlót, mint a másik ügyfélnél, mert több telephelyes céggé alakulnak. A megoldásuk nagyon hasonló a másik vidéki cégéhez, egy pesti szerver parkban elhelyezett gépen virtualizálva található meg a központi PfSense rendszer, ahova a többi telephely tűzfalai csatlakoznak be IPSec megoldással, a központban lévő szerverek pedig szintén egy virtuális Hyper-V LAN-on találhatóak, ahol csak a PfSense tűzfalon keresztül lehet őket elérni. Emellett náluk még jelen van kétféle OpenVPN konfiguráció is, illetve a másik cikkben már részletezett geográfiai szűréseket is alkalmazzuk.

Tűzfal URL szűréssel

Egyik ügyfelünknél a már megszokott geográfiai szűrés mellett szerették volna a felhasználók gépein a netezést is szigorítani, letiltani például a közösségi oldalakat és egyéb nem kívánatos szolgáltatásokat. Mivel már korábban is fix IP-vel rendelkeztek a hálózaton a gépek, ezért a squid+squidguard csomagok használata mellett döntöttünk, amivel egy transzparens proxy megoldást alkottunk. Ezen beállításra került egy VIP és egy nem VIP csoport, amikbe belepakoltuk a fix IP címeket és ez alapján legyártottuk az ügyfél kérésére az URL szűrési szabályokat.

Vidéki önkormányzat törvényi megfeleléssel

Egy vidéki hivatalban a korábban kiadott törvényi előírásoknak megfelelően kellett kialakítani a hálózat biztonságát. Természetesen a PfSense rendszer tudásában minden szigorú feltételnek meg tudott felelni, még ha nem kevés munkaidőt is igényelt egy ilyen bonyolult rendszer kialakítása. Köszönhetően a számos VLAN-nak, a nagyon szigorú tűzfalszabályoknak, a Radius-alapú WIFI hálózat követelményeinek, a pluszban beszerelt 4db hálózati kártyán futó összesen kb. 8 hálózati szegmensnek.

Komoly OpenVPN szerver hardveres tűzfal mellett

Szintén egy vidéki ügyfelünknél került beüzemelésre egy komoly titkosítással bíró OpenVPN szerver, ahol a PfSense Hyper-V virtuális gépként fut, rajta összesen 5db VPN konfigurációval. Ezek közül 2 a régi mobileszközök komptibilitásának biztosítására lazább titkosítással, helyi adatbázisból történő hitelesítéssel működik. A másik 3 esetében LDAP alapú hitelesítést alkalmaztunk, ahol az Active Directory címtárban lévő különböző biztonsági csoportok tagsága alapján dönti el a rendszer egy-egy felhasználóról, hogy engedélyezi-e számára a hálózathoz való hozzáférést. A csatlakozást követően mind az 5 OpenVPN elérés esetében külön hálózati szegmenseket hoztunk létre, amelyekből a forgalom korlátozásra került, aszerint hogy melyik hálózatból érkezik a kliens csak a neki szükséges szervereket és portokat éri el.

A legtöbb ügyfelünk tehát sima csomagszűrő tűzfalként, vagy OpenVPN szerverként használja ezt a megoldást, ugyanakkor a fentiekből is látszik, hogy komoly, nagyvállalati megoldásokat is lehet belőle építeni némi szaktudás birtokában. Gyakran felesleges pénzkidobás megvenni a méregdrága nagyvállalati megoldásokat, mert a szükséges vagy a használandó szolgáltatások ugyanolyan minőségben elérhetőek ingyenes, Unix alapú tűzfalrendszereken is. Forduljon hozzánk bizalommal hogyha olcsó, de megbízható és biztonságos megoldásra vágyik vagy csak szeretné cégének megtalálni a legoptimálisabb megoldást.