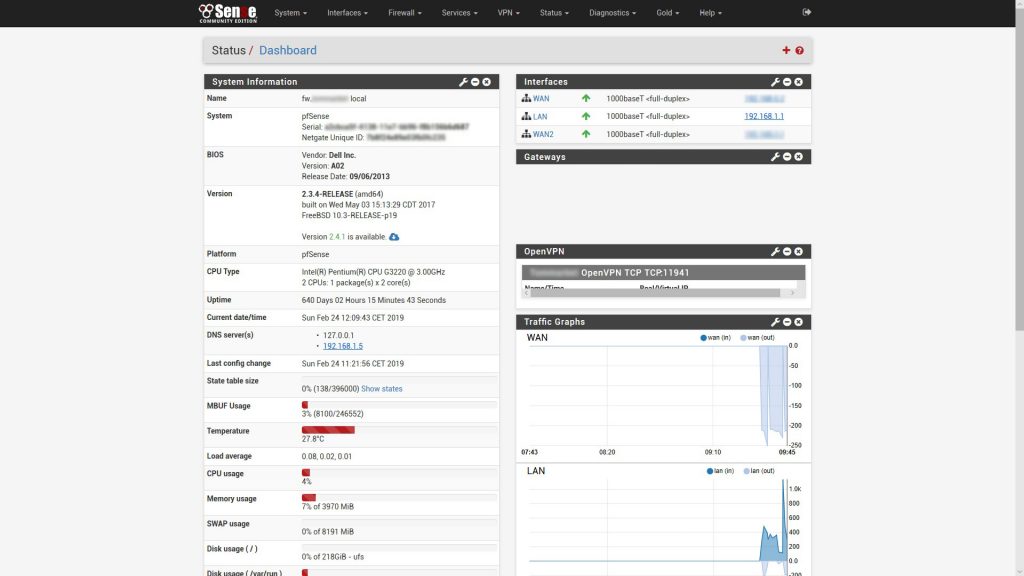

Jelenlegi cikkemet annak apropóján írom, hogy nemrégiben egy ügyfelünknél hatalmas szerveres fejlesztési munkákat végeztünk el, ennek részeként pedig a 2017. májusában beüzemelt tűzfalukat időszerű volt már frissítenünk. Ritkaság ilyet látni, hogy egy rendszer ilyen stabil legyen, a 640 napja egy vidéki ügyfélnél hagyott linuxos (FreeBSD alapú) tűzfalrendszerünk, ami nagyon sok ügyfélnél bizonyított és bizonyít jelen pillanatban is egyetlen újraindítás nélkül élt meg közel 2 évet! Számos konfigurációs feladat merült fel rajta az elmúlt 2 évben, de ezeket mindet átvészelte újraindítás nélkül, ami hatalmas teljesítmény a 21. század hardver és szoftver hibákkal tarkított mindennapjaiban.

Természetesen hiába a linuxos alaprendszer híres megbízhatósága, ehhez a teljesítményhez megbízható hardver megoldás is kellett. Jelen esetben egy belépőszintű, gyakorlatilag a desktop gépek kategóriájához sorolható Dell PowerEdge T20-as szerver adta a „vasat” a rendszer alá, amely korábban szerverként már néhány évet üzemelt náluk, így legalább akkora dícséret illeti ezért, amekkora a rajta futó tűzfalrendszert.

Nagyon sok ilyen tűzfal gépünk fut kint jelenleg is ügyfeleknél, ezekhez nagyon sok esetben vagy egy ügyfél által korábban kiselejtezett, de még megbízható gépet használtunk, vagy egy megbízható brand desktop gépet (Dell vagy HP) rendeltünk számukra két (vagy több) hálózati kártyával. Erre kerül rá aztán a sokak számára ismerősen hangzó PfSense alaprendszer, amihez társul 25 év szakmai tapasztalata és a végeredmény egy 20-25 ezer forintból felépülő vállalati tűzfalmegoldás, ami tudásában még nagyobb vállalatoknak is megfelelő választás lehet. Néhány kompromisszummal még a nagy IT biztonsági multik által kínált céleszközök szintjét is el lehet vele érni. Azért csak kompromisszumokkal, mert azért mégis csak egy ingyenes tűzfalrendszer, aminek nyilván vannak gyengéi is, mint például a kliens oldali vírusvédelem hiánya vagy a spam-ek elleni védelemhez, illetve a profi URL szűrésekhez használható tudásbázis, amit a nagy gyártók kemény díjakért kínálnak nekünk készen. Még ez is elérhető itt, de nem annyira profin, nem annyira naprakészen és nem annyira konyhakészen. Emellett egyes gyártók (mint pl. Fortinet vagy Sonicwall) nem Unix alapú rendszerekkel dolgoznak, illetve nem Intel alapú hardvermegoldásokkal, ami szintén szűkíti a támadási lehetőségek körét. Itt jelen esetben a FreeBSD-hez vagyunk kötve, ami abban az esetben lehet érdekes, hogyha az alap operációs rendszer miatt válik valami törhetővé. Ne feledjük azért, hogy a nagy brand gyártók legtöbb terméke (pl. Cisco) is Unix alapokon nyugszik. Így ezek a termékek ugyanúgy tartalmazzák az esetleges Unix sérülékenységeket. A hátrányok ezzel nagyjából el is fogytak, nézzük azt mit tud adni nekünk.

Egyrészt lehetőségünk van vastag VPN (erősen titkosított) megoldások használatára, akár komoly titkosítású OpenVPN szerverről, akár telephelyek közti IPSec-ről legyen szó, de nem kell lemondanunk a különböző malware-ek elleni védelemről sem, mert a feketelista alapú szűrések mellett lehetőségünk van geográfiai alapú IP szűrésre is, de letöltehetőek különböző proxy modulok, vírusvédelem, URL szűrés, vagy éppen behatolás érzékelő rendszerek is. Szinte csak a képzelet szab határt, na meg persze a hardver, az alap modulok használatához ugyanis egy ősrégi PC is elég akár, de ha komoly titkosítással bíró VPN rendszert akarunk üzemeltetni, akkor a sávszélesség, illetve a redundancia igény függvényében akár egész komoly hardverre is szükségünk lehet. Ahogyan a bevezetőből is látszik, ha rászánunk egy kis extra keretet, akkor egy brand szerver segítségével bármelyik nagy gyártó tűzfal megoldásával vetekedő rendszerünk lehet, annak az árnak a töredékéből.

A megfelelő hardver kiválaszása, a szoftver megfelelő telepítése és konfigurálása természetesen nem egyszerű feladat, de kellő tapasztalattal és szakértelemmel bárki számára elérhető megoldás lehet. A korábbi, IT biztonsággal foglalkozó cikkeinkben (Gondolatok az IT biztonságról – Social engineering, Gondolatok az IT biztonságról 2. – egy majdnem bekövetkezett katasztrófa története) mindben szóba került már ez a megoldási alternatíva. Sok cég életében akkor jött el egy ilyen rendszer bevezetésének ötlete, amikor már egy katasztrófán vagy nehéz helyzeten átestek. Érdemes ezt megelőzni és ajánlatot kérni a kialakításra, mert rengeteg bajtól tud minket megóvni.

Milyen egyéb hozzáadott értékeket nyújtunk mi?

Természetesen a felvázolt szerepkörök, a nyújtandó szolgáltatások alapján segítünk kapacitást tervezni és kiválasztani a feladathoz a megfelelő hardvert. A hálózat kialakításnál ezt követően lehetőség szerint két hálózati kártyát (WAN és LAN) használunk, ahol a megfelelő hálózati eszköz ellátottság esetén VLAN-okkal növeljük tovább a biztonságot. A legtöbb tűzfalunkon kialakításra kerül megfelelő titkosítású OpenVPN elérés, illetve adott esetben site-to-site VPN megoldásként IPSec VPN megoldások. Egy külön tűzfalcsomag telepítésével megvalósítjuk a legtöbb helyen a malware szűrést feketelisták alapján, illetve a geográfiai szűrést az ügyféllel egyeztetve. Itt érdemes megállni pár szóra. Ennek a szűrőnek az a lényege, hogy akár országokra bontva tudjuk IP cím alapján korlátozni a bejövő kapcsolatokat. Vannak ún. illegális tevékenységektől erősen fertőzött országok a világban, ha ezek teljes kikapcsolására lehetőségünk van, akkor töredékére tudjuk csökkenteni egy sikeres támadás esélyét. Tehát például ha lekapcsolható teljes Dél-Amerika, Afrika, Oroszország és Ázsia nagy része, akkor ezzel önmagában harmadára szorítottuk vissza a lehetséges támadások számát. Innentől semmilyen hálózati kapcsolatot nem engedélyez a tűzfalunk a hálózatunk irányába. A szabályokat ügyfeleinkkel közösen szoktuk meghozni, mivel ebben az esetben a rendszer távoli elérése sem lesz lehetséges később ezekből az országokból, hacsak az oda utazó felhasználó ezt külön nem kéri az utazás előtt.

PfSense tűzfalrendszer virtuális gépen? Miért ne?

Ugyan sokan félnek ettől a fajta kialakítástól, de nem kell. Több ügyfelünknél évek óta futnak Microsoft Hyper-V alapú virtualizáció segítségével ilyen tűzfal gépek, amelyekre ugyanúgy igaz, hogy sosem kell őket újraindítani, csak ha nagy release frissítést végzünk rajta. Ez esetben viszont hardvert sem kell külön vásárolni a célra, mindössze szorítani neki helyet egy nagyobb „vason”.

Tűzfalrendszereinket rengetegen használják a legkülönbözőbb feladatokra, a legösszetettebbtől az egyszerű csomagszűrésig. A legtöbb ilyen tűzfalunkról, a cégek megnevezése nélkül ebben az esettanulmányunkban olvashat részleteket.