Mostanában számos kérdést kaptunk vállalati ügyfelektől, döntéshozóktól hálózati biztonság, biztonságos távelérés témakörében. Ezúttal ezt a témát próbáljuk meg kicsit jobban körüljárni. Választ kaphatunk arra hogyan tudjuk akár fillérekből is nagyvállalati szintre növelni a biztonságot, egyúttal felhívjuk a figyelmet számtalan buktatóra is. A téma most különösen aktuális, amikor a pandémiás időszakban a támadók első számú célpontjaivá éppen a távoli elérésű dolgozók váltak.

Elsőként kezdeném is ezzel a témával, a home office-ban dolgozó felhasználóval. A cyber bűnözők rendszerint nagyon rafinált és okos emberek. A régi számítástechnikai megoldásoktól ma már elérkeztünk olyan védelmi szintre a vállalatok esetében, ami komoly kihívások elé állítja a behatolókat, akik természetesen mindig mindenhol a leggyengébb pontot keresik meg és első körben azt támadják. Ez a leggyengébb pont pedig legtöbbször maga a felhasználó. Adathalász próbálkozások, zsaroló levelek tömegei landolnak minden pillanatban az e-mail fiókokban vagy pattannak le a spamszűrőről. Rengeteg ilyen sajnos célba is ér és a 2020-as év tapasztalatai alapján azt mondhatom egyre több és több jár ezek közül sikerrel. Ilyenkor ugye valamelyik jelszavát a gyanútlan dolgozó megadja egy harmadik félnek, így adott esetben megszerzik a hozzáférést munkáltatója valamelyik rendszeréhez. Ez ellen egyetlen igazán jó megoldás az oktatás, ezt jellemzően nagyvállalatok meg is teszik rendszeresen, ezért fizetnek embereket vagy cégeket, akik megtartják időről-időre az oktatást és tesztelik is néha a felhasználókat. Az adathalász spam levelek ellen pedig lehet spamszűrőkkel és olyan vírusvédelemmel is védekezni, ami a tipikus jelekről felismeri ezeket, pl. mikor a levélben található link más, mint ami a képernyőn megjelenik.

A tavalyi évvel kezdődően elindult egy „cyber pandémia” is, az otthoni gépeket célzó támadások. Mivel sokan home office-ba kényszerültek, tartósan távolról dolgoznak, amihez nem minden cég tud biztosítani megfelelő eszközöket, így sok esetben a munkavállaló a saját gépén dolgozik, amihez kap valamilyen szoftveres megoldást a munkáltatótól. Ez lehet egy VPN kliens program vagy sok esetben a Windows saját VPN kliense. Azt már sokkal nehezebben ellenőrzik a cég biztonsági emberei, hogy a gép milyen állapotban van, pl. a gyerek, aki lehet egy órával előtte játszott rajta kikapcsolta a vírusirtót, hogy a kedvenc játékát egy trójai vírusos crack segítségével aktiválni tudja, esetleg vírusvédelem sincs a gépen, miközben a számára kiadott VPN hozzáférés segítségével be lehet jutni a cég belső hálózatába. Szerintem nem kell magyaráznom milyen probléma hegyeket görget ez minden résztvevő elé, a munkáltató nehezen szólhat bele a magán gép dolgaiba, sokszor nem csak hardveres, vagy szoftveres, de még elegendő humán erőforrás (rendszergazda munkaidő) sem áll rendelkezésére ahhoz, hogy ezeket a nehezen felügyelhető külsős gépeket megfelelően, naprakészen védeni tudja. Nagyon nehéz erre bármilyen ajánlást megfogalmazni, mindenképpen ki kell alakítani cégre szabottan egy IT biztonsági protokollt, a felhasználókat oktatni kell a felmerülő problémákra, és a cég lehetőségeihez mérten hardveres, szoftveres erőforrásokkal is segíteni kell a védelmet. Jobb helyeken adnak egy VPN képes routert, ami magától felcsatlakozik a céges hálóra, ezen az előre konfigurált eszközön pedig számos biztonsági megoldás is fut, és csak az erre rákötött géppel lehet a vállalati hálózatba csatlakozni. A szoftveres VPN kliens már egy sokkal problémásabb megoldás, amellé mindenképpen javasolt valamilyen központilag felügyelt védelmi megoldást is telepíteni. Ilyen lehet egy felhő technológiás vírus- és egyéb védelem, vagy az általunk is használt központi konzolos GData Business megoldások, amikor a cég szerverén, egy központi felületen ellenőrizhető a rendszergazda által a védelem állapota. Offline kapcsolat esetén a definíciós fájlokat közvetlenül a gyártótól is le tudja tölteni, amikor online kapcsolatba lép (tehát a felhasználó VPN-en keresztül dolgozik), akkor pedig jelent a központ felé. Egy időközben problémássá váló gép csatlakozását ez önmagában nem akadályozza még meg, de a gép biztonsági állapota már ellenőrizhetővé válik központilag. Természetesen költségekkel jár, további licencek beszerzését igényli, de viszonylag olcsón és könnyen kivitelezhető.

Mindezeken felül fontos megemlíteni a normál, békeidőben is fontos biztonsági intézkedéseket. Erről a korábbi, zsarolóvírusos cikkben már tettem említést, a jelszó protokollról lesz szó. A gyártók nem véletlen akarnak minket arra kényszeríteni, hogy nehezen megjegyezhető, bonyolult és hosszú jelszavakat kelljen megjegyeznünk. Nem ellenünk, hanem értünk van. A csak kis vagy csak nagybetűkből álló, számoktól és egyéb karakterektől mentes jelszavakat mai technikával már sok esetben brute force módszerekkel fel lehet törni. A kis és nagybetűk, számok kombinálása és egy kellően hosszú jelszó megkövetelése hatványozottan megnöveli az ehhez szükséges időt. Javasolt a gyári felhasználói fiókok, rendszergazda és vendég tiltása is, így a felhasználónevet is ki kell először találni a támadáshoz. A rendszeres jelszócserét pedig szintén javasolt a felhasználóktól kikényszeríteni, ami pedig az adathalászoktól védi a rendszerünket. Ha kitudódik egy jelszó, akkor is legkésőbb a jelszó lejáratával már nem lesz felhasználható.

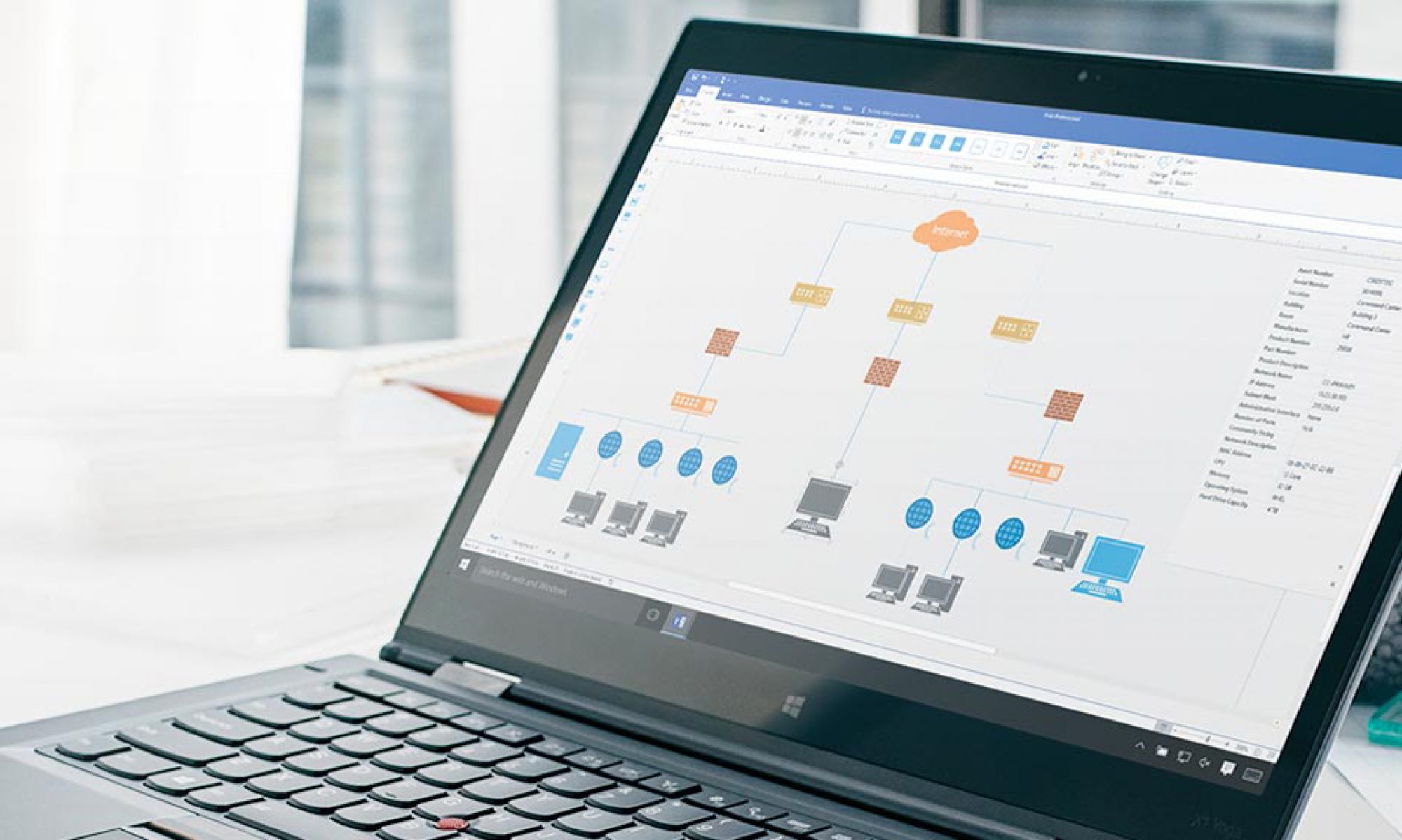

A következő fejezet pedig szóljon akkor a mostanában legtöbb kérdést kiváltó kérdéskörről, a belső hálózat biztonságáról és lássuk azt is miben segíthet nekünk egy vállalati tűzfal. Kezdeném a hétköznapi kisvállalati hálózatok felépítésével és a benne rejlő veszélyek bemutatásával. Egy átlagos kis cég hálózata rendszerint egy kisvállalati SOHO (Small Office-Home Office) router megoldással csatlakozik az internethez. A külső eléréshez szükséges portokat ezzel az eszközzel egyszerűen továbbítják a belső hálózaton lévő, fix IP címes eszköz irányába. Ilyen lehet pl. egy (vagy több) webes felülettel rendelkező NAS, vagy egy kamera felvevő (DVR) egység, mert a kameráinkat szeretnénk a telefonunkról is elérni bárhol és bármikor. Ehhez portokat irányítunk be az eszköz irányába. Sokszor a fizikai hálózatot csak ez a WIFI-s router biztosítja, ha kevés a port akkor egy olcsó, pár ezer forintért kapható switch ad nekünk további csatlakozási lehetőségeket. Nos, első körben például nincs lehetőségünk a SOHO router-en a port továbbítások szűrésére forrás IP cím alapján. Egy vállalati tűzfal esetében megadható, hogy a portot csak akkor továbbítsa, hogyha a kapcsolatot kezdeményező cím ez és ez vagy éppen mindenhonnan engedélyezzük, csak adott helyekről, országokból nem. Ehhez lehet GeoDB alapú szűréseket alkalmazni. Ha pl. lekapcsoljuk a térképről Dél-Amerikát, Oroszországot, Kínát és Ázsia egy részét, ahonnan garantáltan nem kell majd soha kapcsolódnunk a céges hálózatra, amik a világon tapasztalt támadások kb. 2/3-áért felelősek, ezeket meg is előztük vele. Ezek ellen már nem is kell tovább foglalkoznunk. Aztán jön az, hogy a SOHO és a „buta” (management felülettel nem rendelkező) eszközökön nincs lehetőség VLAN-ok (virtuális alhálózatok) kialakítására. Van ahol több router-rel, több fizikai hálózatra bontva van ez megoldva, szintén lehet egy jó megoldás, de messze nem az igazi. A fentebb felvázolt esetben pl. a távoli eléréshez használt NAS-unk kint kell legyen a neten, ha annak szoftverében található egy olyan sebezhetőség amivel az azon futó linuxos rendszerbe valaki be tud jutni az egész rendszerünket feltörhetik miatta. Gondoljunk bele, a belső hálózaton lényegesen védtelenebbek vagyunk, ott számos olyan szolgáltatásunk futhat, amit sose szeretnénk a netre tenni, pl. a fájlmegosztásaink. Ha köztük bármelyik a mindenki csoporttal van megosztva (nagyon gyakran találkozunk ilyennel) az azonnal hozzáférhető is egy sebezhetőségnek köszönhetően. Ha azonban továbbiakat is találnak már mennek is tovább eszközről-eszközre, szolgáltatásról-szolgáltatásra és szép lassan az egész rendszerünk megnyílhat előttük. Itt érdemes felhívni a figyelmet a különböző hardver elemek firmware-ének és szoftvereinek rendszeres frissítéseire is. Az ilyen jellegű sebezhetőség ellen pedig a leghatékonyabb védelem a DMZ. Ilyenkor lényegében egy elszeparált zónát hozunk létre a nyilvánosan elérni kívánt eszköz számára, egy külön virtuális hálózatra helyezzük el, aminek a forgalmát a tűzfalunkon keresztül szabályok útján kontrolláljuk. Tehát pl. a NAS-unkról indítva kéréseket semmit ne lehessen a belső hálózatban elérni, fordítva igen, az internet irányába pedig működjenek a szükséges portok. Ugyanígy egy külön hálózatra le lehet választani a kamerákat (sajnos nem mindig támogatott az eszközökön a VLAN), és csak a kamerát elérni kívánó gépről engedni hozzáférést, így a belső hálózatról nem lehet próbálkozni sem a kamerákon, fordított irányban viszont minden kiinduló kapcsolatot letiltunk, így egy esetleges sebezhetőséget kihasználva a támadó annak az eszköznek a szoftverébe bejut, de a belső hálózatra már onnan nem lát rá. Ugyanígy megtehetjük a WIFI-vel is, hogy a vállalati gépeket egy jobban védett, akár központi hitelesítéses (tehát nem kulcsos) WIFI megoldásra csatlakoztatjuk, míg a vendégeket egy teljesen elszeparált VLAN-ban, csak az internet irányába engedjük ki és semmire nem láthatnak rá a hálózatunkon. Természetesen ezt a belső hálózatot is van lehetőség többfelé, akárhány részre bontani.

Végül essen szó a biztonságos távelérésről is. A VLAN-okhoz hasonlóan lehetőség van többféle VPN példányok konfigurálására, ezek különböző címzést kapnak és ezekhez tudunk szabályokat definiálni. A hitelesítés pedig történhet akár központi címtárból is LDAP vagy Radius segítségével, így a név/jelszó cserét egy helyen a VPN szolgáltatásra is meg lehet oldani. A különböző példányokat pedig ilyen esetben úgy állítjuk be, hogy az egyiknek szinte korlátlan hozzáférése van a hálózati erőforrásokhoz, és/vagy minden VLAN-ra rálát (ez jellemzően a rendszergazdai vagy ügyvezetői VPN), az átlagos dolgozó pedig munkakörei alapján csak a munkájához szükséges erőforrásokhoz kap a tűzfalon hozzáférést. Tehát pl. ha van több szerver és valakinek elegendő csak az egyikhez hozzáférnie, akkor az Ő VPN-jén nem engedélyezzük annak az IP című gépnek az elérését. Ha valaki mégis feltörné a VPN-jét és be tudna vele csatlakozni, akkor is az az adott gép védett maradna. Ilyen VPN-ből pedig tetszőleges számút le lehet gyártani, mindegyiket egyedi beállításokkal. Akár még vendég felhasználót is beengedhetünk egy szolgáltatást elérni valamelyik gépen, akkor csak annak az adott gépnek az IP címét kell engedélyezni, vagy csak adott gépnek az IP címét és az azon futó adott szolgáltatásnak a portját, mert ezt is lehet még tovább finomítani. Természetesen ilyenkor is fontos, ahogy fentebb írtam, a távolról elérni kívánt gép ha így engedünk hozzáférni távolról potenciális veszélyforrást, akkor egy DMZ-ben, külön privát hálózatban legyen elkülönítve, ha valamelyik vendég rossz szándékkal akárhogy bejut az egy szem szerverre, akkor arról ne lásson rá a hálózat többi részére.

Technikailag az ilyen típusú hálózatok kialakításához management felülettel rendelkező eszközök kellenek, a tűzfal és a hálózati switch-ek is kell tudják ezt kezelni. A SOHO eszközökön ezzel szemben csak egyetlen hálózat van, a fentebb leírtakból egyet sem lehet alkalmazni. Pontosabban a vendég WIFI megoldására a jobb router-ek adnak könnyen alkalmazható megoldásokat, de ezek kétes biztonságúak, nem VLAN alapú megoldások szoktak lenni, szimplán a címzéssel szoktak bűvölni ugyanazon fizikai hálózaton. Ettől függetlenül ha más lehetőségünk nincs, érdemes lehet azt a funkciót is kiaknázni. Egy egyszerűbb web managed típusú switch manapság már könnyedén elérhető bárki számára, nem csak egy cég életében nem tétel, de sokszor még magánemberek is otthonra megveszik, mert nem csak biztonságosabb, de stabilabb megoldásokat is nyújtanak. Maga a tűzfal, ami ezeket nekünk összefogni képes már nagyon sok féle megoldásban és felállásban elérhető, számos brand gyártó hardveres megoldása közül választhatunk, ezeknek még külön extra biztonsági lehetőségei is vannak (pl. együttműködik a kliensoldali vírusvédelemmel, teljes biztonsági megoldást nyújt, lehetőség van újabb generációs tűzfalmegoldások használatára, ahol már nem csak port szinten zajlik a szűrés, de azon belül, protokoll szinten is, stb.), a legtöbb helyen azonban az ingyenesen elérhető linuxos megoldások is nagy előrelépést jelenthetnek. Érdemes tehát megfontolni cégvezetőként, mert nem jelentenek manapság akkora ráfordítást egy cég életében, viszont a hálózatunk biztonságán rengeteget lehet vele fejleszteni.