2017. május 12-én egy új vírus kezdett terjedni futótűzként a világhálón, egy szerencsés véletlennek köszönhető, hogy nem okozott akkora katasztrófát, mint amekkorát csak az amerikai akciófilmekben lát az ember a moziban. Ez a vírus több szempontból is különleges, kiemelkedik a zsarolóvírusok közül, melyekből mára már 12 egy tucat, most mégis tudtak újat mutatni. A veszély még nem múlt el teljesen, de szerencsére vannak egyszerű praktikák, amikkel a nagy pusztítás megelőzhető. „Sírni tudnék” mondja a magyar, amikor valami szívszorító sokk éri, vélhetően erre utal az angol WannaCry név is, ami némi amerikai szlenggel fűszerezve röviden összefoglalja a valóságot. Az a hálózat, amelyik védtelen és megkapja ezt a vírust ott azt a napot garantáltan meg fogja könnyezni valaki…

A titkosszolgálati előzmények

Mára már nyílt titok, amióta Edward Snowden kiborította a bilit, hogy az amerikai titkosszolgálatok 2001. szeptember 11. óta mindent a felügyeletük alatt akarnak tartani. Az akkori események hátterébe ne menjünk bele, ez a cikk nem az összeesküvés elméletekről fog szólni, mégis fontos háttérinformáció azoknak, akik nem ismerik az ilyen jellegű problémák hátterét. Tehát az akkori eseményeket meglovagolva, vagy arra hivatkozva az amerikai törvényhozás kötelezni kezdte a gyártókat, hogy hagyjanak kiskapukat a szoftvereikben, amit kihasználva az amerikai titkosszolgálat hozzáférhet bizalmas adatokhoz, amikor a szükség úgy kívánja. Ebben a problémában érintett aztán mindenki, nem csak a legnagyobb szoftveróriás Microsoft, az Apple, a Google, de az átlag felhasználók körében kevésbé ismert nagy biztonsági és hálózatos cégek, Cisco, Symantec és mindenki más is. De a Linuxot se hagyjuk ki a felsorolásból, szakavatottak biztosan hallottak korábban az IPSec botrányról, ami a törhetetlennek vélt titkosítás mesterséges gyengítéséről szólt, így az NSA hozzáférhetett az erősen titkosított adatforgalomhoz. Ehhez hasonló a mostani probléma is, egy olyan elrejtett sérülékenység került rossz kezekbe, amelynek kihasználására valaki vírust írt. Azt nem tudni pontosan, hogy az NSA egy szándékosan elrejtett kiskaput használt ki (előfordulhat ez is), mindenesetre az is előfordulhat, hogy az NSA talált és eltitkolt egy hibát a Windows-okban (a Microsoft egyébként ezt állítja), amit az XP-től kezdődően egészen az új verziókig megtalálhatunk bennük. Ami viszont biztos, hogy ez nemrégiben kitudódott, a Microsoft pedig válaszul biztonsági frissítés formájában befoltozta a lyukat még márciusban. Ezt az EternalBlue néven ismerté vált sérülékenységet aztán kerek 1 hónappal ezelőtt egy ShadowBrokers néven ismertté vált csoport tette közkincsé a neten, amit 1 hónapra rá most egy bűnözői csoport zsaroló vírusok terjesztésére használt fel. Ugye milyen akciófilmbe illő? Pedig ez nem egy Bruce Willis filmben játszódik, hanem most, ma, a valóságban!

A vírus terjedése, működése

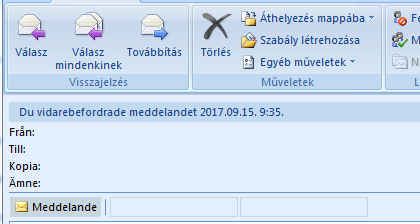

A titkosszolgálati szál mellett a másik különlegessége a vírusnak az a terjedési mechanizmusa. Az átlag zsarolóvírusok egyszerűen megérkeznek egy vírusos levél csatolmányában vagy maga a letöltőkód, ami aztán leszedi a netről a gépünkre a vírust, majd miután elvégezte a dolgát és letitkosított mindent a gépünkön, megjelenít egy üzenetet és felszívódik. Eddig a pontig a WannaCry sem tesz másként. Innentől válik viszont izgalmassá és igazán veszélyessé. A vírusnak van ugyanis egy féreg (worm) típusú modulja, ami egy olyan vírus típus amelyik valamilyen hibát kihasználva terjed szét a hálózaton. Ilyen hiba a mostani Windows sérülékenység is, ami az SMB protokoll hibáját használja ki, ennek köszönhetően minden olyan gépet képes a vírus befertőzni amelyik a vírusgazdával egy hálózaton van és nyitva vannak rajta a fájlmegosztás portjai. Pedig ez a gépek többségén nyitva van, főként céges gépek esetében, szervereknél pedig néhány kivételtől eltekintve szinte mindig. A terjedés nem igényel semmilyen hozzáférést, mivel protokoll szinten van a hiba így a gépünk úgy fertőződik be, hogy közben jogosultságok szintjén minden a legnagyobb rendben van. A korábbi zsarolóvírusok esetében mindig elmondtuk, hogy a megelőzés és a mentés a két legfontosabb kulcsszó, a megelőzés ezúttal is nagyon fontos, de a mentéssel itt akad egy kis baj. Ha a vírus megfertőzi azt a központi gépet, amin a mentésünk van, márpedig ha az adott Windows sérülékeny, akkor meg tudja, vélhetően a mentésünkre is keresztet vethetünk. A világ számos országában cégek tömegei dőltek össze, angliai kórházakban szünetel az ellátás, informatikusok tömegei dolgoznak jelenleg is a károk helyreállításán, még annak ellenére is, hogy hamar sikerült gátat szabni a terjedésének.

Szerencsére a vírusban is van hiba

Ahogyan a világon minden szoftverben, úgy a vírusokban is van szerencsére hiba. A Wannacry első változata sem mentes szerencsére tőle. Egy szerencsés angol informatikus, aki egy vírusokkal foglalkozó blogot vezet már sokadjára regisztrál be ilyen víruskódokban megtalálható domain neveket azzal a céllal, hogy megvizsgálja az azokra indított adatforgalmat, amiből sok információhoz hozzá lehet jutni. Ezúttal is talált egy ilyen domain nevet a vírus kódjában, amit beregisztrálva egyszer csak leállt a nemzetközi nagy támadáshullám. Akkor jöttek rá, hogy a kézzel véletlenszerűen begépelt domain nevet a vírus egy ellenőrzés részeként használja. Ha nem létezik (márpedig eddig nem létezett), akkor folytatja a terjedést, ha létezik akkor leáll és nem küldi magát tovább. Miután a cím regisztrálásra került azt vették hát észre, hogy a világon mindenhol megállt a továbbterjedése. Ez nagyon sok ember nagyon sok munkáját, adatát mentette meg a világban, de mielőtt a túlzott optimizmus hibájába esnénk jegyezzük meg, hogy a veszély nem múlt el csupán időt és esélyt kaptunk arra, hogy felkészüljünk egy újabb, akár sokkal pusztítóbb körre, ahol a következő vírus verzióban nem lesz ilyen „kikapcsoló gomb”.

A megelőzés

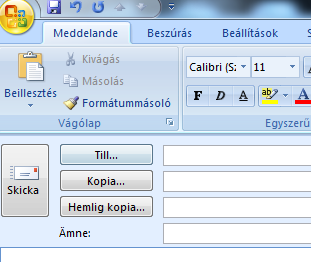

Itt lényegében minden olyat felsorolhatnék, amit a korábbi zsarolóvírusok kapcsán már felsoroltunk. Elsőként emelném ki a tudatos felhasználást, amivel a kockázat nagyban csökkenthető, tehát nem nyitunk meg gyanús csatolmánnyal ismeretlenektől érkező leveleket és mindig figyelünk, hogy egy jó minőségű és naprakész vírusvédelem legyen a gépünkön. De sajnos nem csökkenti nullára a kockázatot ez sem és ez pont annak köszönhető, amit fentebb már leírtam, a vírus protokoll hibát használ ki és nem igényel jogosultságokat az adott gépen. Ebből az következik, hogy elég egy hálózaton lenni a fertőzött géppel és kész a baj. Csak két jellemző veszélyforrást említsek, ha egy nyilvánosan használt ügyfél WIFI-n egy hálózaton vannak a céges gépek és az egyik ügyfél vírust kap az fertőzi a céges hálózatban lévő gépeket is. Azért az otthoni felhasználónak is tudok ilyet mondani, ha a szomszéd használja a WIFI-t az ő nemtörődömsége is súlyos következményekkel járhat. Egyetlen megoldás erre a problémára a gépek frissítése a Microsoft által kiadott biztonsági frissítésekkel.

A következő Technet oldalon részletesen összefoglalják melyik Windows verzióra melyik frissítés(ek) foltozzák a kritikus hibát:

https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

Ennek megfelelően a Windows 7-et használók számára a KB4012212 és KB4012215 frissítések nyújtanak megoldást, Windows 8.1-hez a KB4012213 és KB4012216-os frissítések, Windows 10-nél pedig a KB4012606, KB4013198, KB4013429 frissítések verziótól függően. Ezt legegyszerűbben úgy tudjuk leellenőrizni, hogy a start menüben elkezdjük begépelni: telepített frissítések megjelenítése. A megjelenő vezérlőpult panelen felsorolja a Windows a korábban telepített frissítéseket és ha a felsoroltak valamelyike köztük van, akkor a gépünk már védett a külső támadással szemben, már csak magunknak kell odafigyelni, hogy egy vírusos levéllel nehogy elszabadítsuk a gépünkön.

Fontos eleme a megelőzésnek, hogy naprakészen tartott, működő vírusvédelem legyen a gépünkön. Az általunk ajánlott GData megoldások például már az elsők között felismerték az új vírust, ahogyan arról a gyártó blogja is beszámolt: https://blog.gdatasoftware.com/2017/05/29751-wannacry-ransomware-campaign

A Microsoft saját vírusirtója, a Windows Defender szintén felismeri a vírust, így ha működik a gépen és naprakész állapotban van szintén jók az esélyeink megelőzni a bajt még akkor is hogyha élesben is szembe kerülünk vele.

A Nemzeti Kibervédelmi Intézet egy részletes cikkben beszámol a vírusról és szintén adnak még számos hasznos tippet a védekezésre: http://www.cert-hungary.hu/node/370

A probléma nagyságát jelzi az is, hogy a Microsoft a régóta nem támogatott XP rendszerhez is kiadta a hibát befoltozó frissítést, amit ezen a linken lehet a gyártó oldaláról letölteni: http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

Ha már megtörtént a baj

Legegyszerűbb a fertőzött gépet azonnal kikapcsolni vagy kihúzni a konnektorból és szakértőhöz fordulni. Ha már az üzenet megjelent a gépen, akkor a vírus végzett a fájlok titkosításával és vélhetően éppen a hálózaton történő terjedésen dolgozik. Itt már nagyobb kárt nem szenvedhet a gépünk, akár nyugodtan a konnektorból is kihúzhatjuk, de legalábbis a számítógépes hálózatról azonnal válasszuk le! Ez történjék a kapcsolat fizikai leválasztásával, tehát a hálózati kábel (UTP) kihúzásával vagy a WIFI hardveres kapcsolóval történő letiltásával. Amíg a gépen a vírus jelen van ne kössük újra hálózatra. Szerveres környezetben ha a gépünk vírust kapott és nem vagyunk 100%-ig biztosak abban, hogy a szerver SMB protokollja védett akkor ugyanezt tegyük meg a szerverrel is, tehát a hálózati kábelt húzzuk ki belőle és kérjünk szakértőtől segítséget, aki csak azt követően fogja újra üzembe helyezni a gépet, hogy a hálózat vírusmentességéről meggyőződött. Vélhetően a fertőzött gépeket tökéletesen helyreállítani csak egy újratelepítéssel lehet majd, de amíg ez nem történik meg sehol se kössük hálózatra a fertőzött gépet, mert mindekit veszélynek teszünk ki magunk körül.

Néhány utószó a karbantartások szükségességéről, a rendszergazdai háttér fontosságáról

Az elmúlt években, amióta a zsaroló vírusok megjelentek számos adatvesztésnek lehettünk szemtanúi. Szerencsére az általunk üzemeltetett számtalan rendszeren két ilyen vírustámadás fordult mindössze elő az évek alatt, mindkét esetben 0 bájt adatvesztéssel járt a mentéseknek köszönhetően, mindössze néhány óra adminisztrátori munkát igényelt csak a helyreállítás. Köszönhetően a megfelelően kialakított mentésnek, a megfelelő jogosultságoknak. Vélhetően az esetek relatív alacsony száma pedig a megfelelő vírusvédelemnek volt köszönhető, mivel a vírusirtók és a levélszerverek naplóiban telis-tele van minden törölt, inaktivált vírusos levelekkel, letöltő kódokkal, tehát a probléma nap mint nap jelen van.

Számos olyan eset volt viszont más helyeken, ahol a baj megelőzhető lett volna csak vagy az ottani rendszergazda nemtörődömsége, vagy hozzá nem értése, esetleg a helyben rendszergazdává avanzsált leghozzáértőbb felhasználó nem volt a helyzet magaslatán. Találkoztunk olyan esettel, ahol a tűzfalként funkcionáló router volt úgy beállítva, hogy gyakorlatilag 0-tól 6000-ig minden portot beengedett a szerver irányába, ez a Wannacry esetében gyakorlatilag egy üres kapuban a gólvonalon pattogó labdával ér fel, hogy egy sport hasonlattal éljek. Ha bemegy vége mindennek, és ha nem volt vagy nem működik, de akár ha működik is a mentés akkor is könnyen megsemmisülhet minden ott tárolt adat. A frissítések telepítése a másik tipikusan olyan feladat, ami egy nagyon hálátlan munka. A felhasználóknak csak a nyűg van vele, ha a gépe nem hagyja dolgozni, hibákat dob fel néha, vagy akár bele is sérül egy-egy hibás Windows frissítésbe, de a mostani példa is mutatja, hogy a rendszergazdának sajnos ez is feladata kell legyen, hiába lesz ettől csak ellenség a felhasználói szemében. Bár több munkával jár, a folyamatosan és rendszeresen adagolt frissítések megóvhatnak egy céget az ilyen veszélyektől, miközben a leállások, esetleges frissítésből eredő hibák is redukálhatóak így. Nem szabad tehát fél vállról venni a dolgot és törődni kell ezzel is. A szerverek esetében ez különösen fontos, de nem kevésbé a kliens gépeken is.

Aztán akadtak olyan egészen tehetséges rendszergazda kollégák is, akiknek sikerült azt is megmagyaráznia, hogy nem volt mit tenni, egy zsarolóvírus az sajnos ilyen és lehet az adatokat, több évnyi nyilvántartást újraírni. Egy Wannacry fertőzés esetében még elképzelhető olyan forgatókönyv is, ahol félig-meddig ez a megállapítás helytálló, mert nem feltétlen az informatikus hibájából következik be (a protokoll hibáról tényleg nem tehet senki), ugyanakkor most éppen azokat a pillanatokat éljük amikor egy valamire való rendszergazdának gőzerővel dolgoznia kell a védelem megerősítésén. Ha megkérdezi a kollégát mit tett meg eddig az adatvesztés megakadályozására akkor ezeknek a címszavaknak feltétlen szerepelnie kell a válaszban: 1. Windows-ok frissítése (szerverek és kliensek is) és/vagy a kritikus frissítések ellenőrzése, 2. Mentési rendszer ellenőrzése, szükség esetén külön mentések készítése, 3. A problémás portok ellenőrzése a tűzfalon, ne legyen olyan irányból elérhető, ahonnan nem szükséges azt elérni (főleg az internet irányából ne), 4. Vírusvédelem ellenőrzése, működik-e, frissít-e, 5. Spamszűrés, bejövő levelek szűrése vírusirtóval, amennyiben lehetséges.

A probléma szélesebb körű publikálásával egy időben, szombaton az összes általunk kezelt szervert egyenként átnéztük, ahol szükséges volt telepítettük a frissítést és ellenőriztük a vírusvédelmet és a mentéseket, a tűzfalainkon pedig a problémás portok garantáltan nincsenek az internet irányába veszélynek kitéve. Ahol a megvásárolt szoftver ezt lehetővé tette szerveroldali ellenőrzést is végeztünk, hogy esetlegesen vírusos levelek ne érhessék el a szervert (akadtak is fent ilyenek szép számmal a szűrőkön), illetve ahol rendelkezésre állt a Windows verzióból adódóan WSUS rendszer ott hétfő reggeli határidővel kidelegáltuk a kritikus frissítéseket a kliens gépeknek is, ahol erre nem volt lehetőség ott pedig felhívtuk az ügyfél figyelmét a veszélyre és vagy közösen vagy távoli eléréssel telepítettük a gépekre a szükséges frissítést. Ezzel a minimumra csökkent a kockázat a jövőre nézve, innen már a felhasználók tudatosságán múlik minden, hogy egyénileg elindítanak-e egy ilyen vírust vagy sem. Mindenesetre ezekkel az intézkedésekkel a Wannacry veszélyeit egy átlagos zsarolóvírus szintjére tudtuk csökkenteni.

Nagyon sok olyan céggel is találkozunk, akik az első ilyen katasztrófáig úgy érzik minden rendben, esetleg pont annyit ért valaki a cégnél a rendszer üzemeltetéséhez, hogy megnyugodjon ilyen nem fordulhat vele elő, aztán amikor kész a baj akkor keres csak fel minket, hogy vegyük kézbe az irányítást. Persze a kárt akkor már rendszerint nem lehet helyreállítani, de megelőzni a bajt most még nem késő…

http://www.szerver-telepites.hu

http://www.it-rendszergazda-szolgaltatas.hu