Korábbi cikkeinkben sokat foglalkoztunk már a vírusokkal és legfőképpen a sokakat érintő, és a modern informatika legnagyobb problémájának tekinthető kriptovírusokkal vagy eredeti angol nevén ransomware-ekkel. Aki esetleg nem tudja miről van szó egy gyors ismétlés. A kriptovírus egy olyan újfajta vírus törzs, amely a mai modern kriptográfiai módszerekre, matematikai algoritmusok alapján történő adattitkosításra épül. Lényegében minden nekünk fontos adatot visszaállíthatatlanul (pontosabban csak a visszaállító kulcs birtokában helyreállítható módon) titkosít a gépünkön. Miután végzett egy üzenet jelenik meg a képernyőn és közli velünk adataink visszaszerzésének módját és azt is hogyan és mennyit kell nekünk ezért fizetnünk. Innen ered az angol ransomware kifejezés, tehát váltságdíjat kér az adatainkért. Sokan azt kérdezik ilyenkor, hogy miért nem kapják el a rendőrök a gonosztevőket, hiszen ez azért mégis csak bűncselekmény. Ez így igaz, de ezeknek a speciális vírusoknak az előzménye volt egy Tor nevű böngésző, amit eredetileg az amerikai hadseregnek fejlesztettek, hogy névtelenséget biztosítson az interneten, illetve megjelentek az ún. kriptovaluták, amikről szintén lehetne egy terjedelmes cikket írni, talán fogunk is. A vírusokkal kapcsolatban azért fontosak csak, mert szintén olyan online fizetési megoldást kínálnak, ami névtelenséget biztosít. Nem tudni a rendszerben, hogy kitől és kinek megy el a virtuális pénz, a gépünkön lévő programból elutaljuk és a címzettnél megjelenik. Rendszerint Bitcoinban szokás váltságdíjat kérni, az a legelterjedtebb és a legmagasabb valódi pénzt érő virtuális valuta.

Aztán ezeknél a vírusoknál megfigyelhető egyfajta evolúció is, folyamatosan fejlődnek és amikor az ember úgy érzi már nem tudják semmivel meglepni, újra és újra sikerül nekik. Okos ember viszont más kárából tanul, ezért érdemes lehet elolvasni ezt a cikket.

Minden ilyen cikkben elmondjuk, de sosem elég hangsúlyozni. A megelőzés három legjobb módszere : mentés, mentés, és mentés! Amikor már beütött a baj nem marad más, mint a mentésből visszaállítás. Nagyon ritkák már azok a vírusok, amikben van olyan jellegű szoftver hiba, ami valamilyen kiskaput biztosít, esetleg visszafejtést tesz lehetővé speciális programokkal. Nem árt egy ilyen katasztrófa esetén szakértőhöz fordulni, mert ritka esetben előfordul, hogy van még mit megmenteni. Ez is az evolúciós fejlődés része, hogy ma már ritkák a rosszul megírt vírusok. Általában sebészi pontossággal végzik a dolgukat. Időközben találkoztunk már olyannal is, amelyik lappang a gépen néhány napot mielőtt a legváratlanabb időpontban akcióba lép.

Eleinte a vírusok terjesztése kizárólag e-mail-ben történt, egy spam kampány során sorra küldték a megtévesztő leveleket, benne a vírusos csatolmánnyal. Sok ilyen vírus már abban is továbbfejlődött, hogy miután megfertőzött egy gépet az azon lévő levelezőprogramot felhasználva a talált címlistára terjesztette tovább magát a megtámadott nevében. Aztán legutóbb írtunk a Wannacry őrületről, ami szintén egy újfajta módja volt a terjesztésnek és az eddig talán legkritikusabb támadássorozatot generálta. Ekkor egy Windows-okban használt hálózati kommunikációs protokoll hibáját kihasználva olyan gépekre is vírust tudtak juttatni, amelyeken egyébként senki nem indított el semmit. Védekezni a naprakész vírusvédelem mellett csak a Windows-ok megfelelő frissítésével lehetett. Aztán maradt a hagyományos e-mail-es módszer és a támadások kicsit alábbhagytak, nem találtak ki újat, egészen mostanáig…

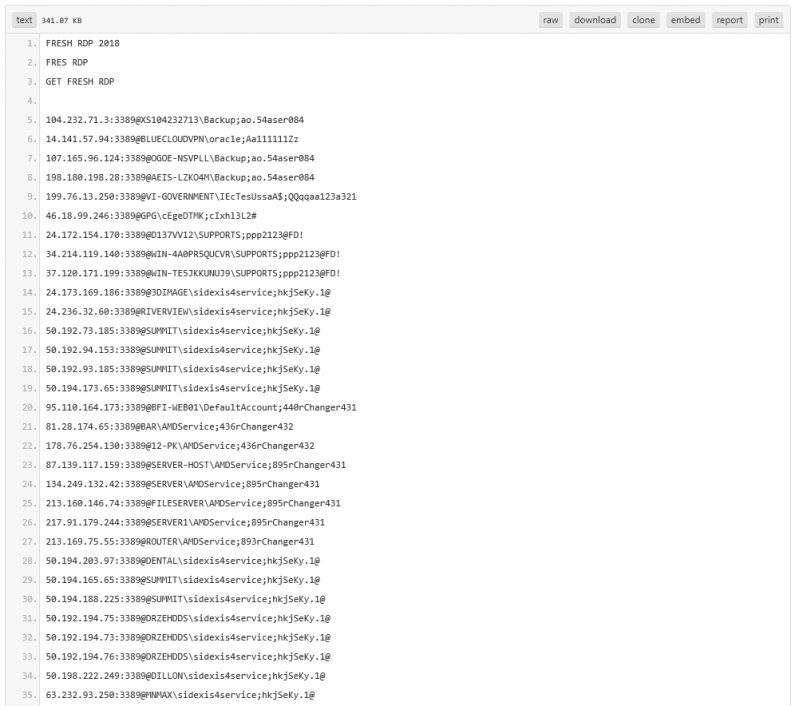

Egy ügyfelünk szervere nemrég egy újfajta terjesztési módszerrel kapott el egy veszélyes vírust. Ez esetben a távoli asztal protokollját támadták (RDP), ami ugyan nem újkeletű dolog, de mégis egy picit más volt. Az interneten minden egyes nyilvános IP címet (minden embernek van egy ilyen, aki kapcsolódik a netre) folyamatosan bombáznak robotok (ez alatt jelen esetben egy szoftvert kell érteni) kérésekkel, amiben a gyári alapértelmezett portszámokat (kommunikációs csatornákat) vizsgálják, hogy hol milyen elérhető szolgáltatást találnak. Amikor egy szolgáltatást az internet felől elérhetővé kell tenni, akkor annak portját (csatornáját) meg kell nyitni egy tűzfalon az internet irányába. Ezt a pásztázó robotok észreveszik, majd a szolgáltatás kommunikációs formájának megfelelő üzenetekkel kezdik bombázni. Bejelentkezni próbálnak egészen konkrétan, jelen esetben egy Windows-os távoli asztal szolgáltatáson. Az ilyen, ún. brute force (minden lehetséges jelszót rápróbálnak) módszerekkel szemben szokták azt mondani, hogy bonyolult, kellően összetett (legalább 8 karakteres, kisbetű, nagybetű, szám vagy egyéb karakter) jelszavakat kell használni. Így idő előtt fel fogják adni az ilyen típusú támadásokat és a rendszerünk védve marad. Ezzel ez esetben sem volt gond. A probléma ott kezdődött, hogy az ilyen robotok is tanulnak és elkezdtek szótár alapon, vagyis egy név/jelszó gyűjteményből dolgozni. Ez a módszer sem újkeletű, az viszont mindenképpen az, hogy jól láthatóan begyűjtötték a nyilvánosan hozzáférhető felhasználónév/jelszavakat és annak adatbázisából próbálkoztak, nyilván jóval nagyobb sikerrel.

A mellékelt képen is jól látható, hogy a szöveges tartalmak nyilvános és névtelen megosztására szakosodott pastebin.com oldalon közzé is tettek jókora listát azokról az IP címekről és az azokon működő név/jelszó párosokról, amit már feltörtek. Ezen a példán több, mint 8000 feltört rendszer szerepel. Mind olyan IP cím, amit valamely szoftver tárolt jelszavával vagy egy másik gépből kinyert jelszóval törtek fel. Ügyfelünk szerverén ugyanis egy újabb jelenségre lettünk figyelmesek a vírustámadást követően, a vírus saját naplóinak tanúsága szerint egy külön vírus modult szenteltek annak a készítők, hogy a gépen szétnézzen tárolt jelszavak után. Elsőként kiolvasta a Windows-ból a titkosított, tárolt jelszavakat és vélhetően titkosított formában ki is küldte a gépről. Vannak viszont olyan alkalmazások, amikből könnyedén tudnak ilyenkor adatot kinyerni, ilyen például a böngésző, gondoljunk például bele, hogy a Firefox amikor egy kattintással meg tudja nekünk jeleníteni a tárolt jelszavakat, akkor azok mennyire titkosított formában vannak tárolva. A jelszavak betárolása tehát nagyon kényelmes, viszont nagyon veszélyes is lehet. Aztán következő lépésben vírusunk elintézte a fájlrendszerben jelen lévő árnyékmásolatokat, amik egyfajta mentés szerepét is betöltik. Ez sem újdonság, szinte a kezdetektől minden ilyen vírus megteszi ezt még az elején. Aztán jött az adatok titkosítása. Sajnos mivel jelen esetben közvetlenül egy szervert sikerült megfertőznie, így a kétféle mentés ellenére is komoly veszélynek voltak kitéve az adatok. Szerencsénkre, ahogy a korábbi esetekben sem, úgy ezúttal sem történt a legminimálisabb adatvesztés sem, de ehhez egy adag szerencse mellett a gyors reakcióidő is fontos volt.

Amikor azt érzékelték, hogy a rendszerük drasztikusan lelassult egyből jelezték felénk és mivel szerződéses ügyfélről volt szó, így soron kívül meg is kezdtük a probléma vizsgálatát. Amikor kiderült, hogy egy kriptovírus dolgozik éppen a szerveren lévő adatokon, addigra sok mindent el is intézett, a mentéseket tartalmazó különálló HDD viszont teljesen ép volt még, abból tudtunk csinálni végül egy teljes rendszer visszaállítást. A vizsgálathoz használt vírusirtó aznap még tisztának, másnap reggel már vírusosnak azonosította a szemmel láthatóan kártékony elemeket, tehát egy nagyon friss kártevővel álltunk szemben.

Az eset több tanulsággal is szolgál. Először is lehet bármennyire jól konfigurált vagy gondozott egy rendszer, bármelyik szoftver elem a tudtunk nélkül üthet hatalmas rést a pajzson. Jelen esetben egy olyan, amúgy nemzetközi nagy multi cég által gyártott szoftver tette ezt meg, amire az ember nem is számítana. Vélhetően a telepítő egy korábbi verziója egy fejlesztő oda nem figyeléséből vagy kényelméből rendszergazdai jogot adott annak a felhasználói profilnak, amit a szoftver telepítője hoz létre a legelején és aminek (nyilvánosan is hozzáférhető) fix név/jelszavával az adatbázist el tudja érni. A rendszergazdai joggal pedig alapértelmezésben együtt jár a távoli asztalhoz való hozzáférés is és máris biztonsági résünk keletkezett. Ezen kívül ha az ember komoly vállalati szintű rendszert üzemeltet (ebben az esetben a szóban forgó program akadályozta ezt meg például, mert összeférhetetlen volt a Windows-os címtárral), ott érdemes fiókzárolást beállítani a végtelen számú jelszópróbálkozás ellen. Vannak a távoli asztal port védelmére szolgáló alkalmazások is, amik szintén csökkenthetik a kockázatot, de mindkét intézkedés akkor ér valamit hogyha amúgy rövid idő alatt generált sok próbálkozásból találnának be. Ezen kívül érdemes csak a szükséges portokat kiengedni a tűzfalon a net irányába, ami olyan azt pedig komoly titkosítással rendelkező VPN kapcsolaton keresztül érni el. Ehhez sajnos célhardver is kell, emiatt a kisebb cégek, otthoni rendszerek esetében nem elterjedt a módszer, de kisvállalati környezetben is tudunk már olyan megoldásokat ajánlani, ami ha kellően jól van beállítva sokat javíthat a védelmen. Itt megjegyezném azt is, hogy az elhanyagolt, hozzáértés nélkül üzemeltetett vagy éppen nem üzemeltetett rendszerek vannak a legnagyobb veszélynek kitéve. Sok esetben pedig akkor fordulnak hozzánk ügyfelek, amikor már mindennek vége. Márpedig egy ilyen támadás egy cég életébe is kerülhet, ha például az összes nélkülözhetetlen adat elveszik. Az otthoni felhasználóknak sem esik jól, ha számukra pótolhatatlan fényképek kerülnek örökre titkosítás alá, de egy cég életében ez sokkal nagyobb tragédia. Ehhez képest elenyésző az a költség, amibe egy adott esetben sokkal tudatosabban üzemeltetett rendszer, a megfelelő biztonsági mentés, tűzfal és vírusvédelem kerül. Ezek mindegyike ha jelen van lényegesen kevesebb az esélyünk az adatvesztésre. Nekünk üzemeltetőknek pedig az a tanulság, hogy nagyon résen kell lenni. Jön egy új program és a tudtunk nélkül olyan jogosultságokat hoz létre, amit nem is gondolnánk. Sajnos időről-időre meg kell vizsgáljuk a rendszerünkben ezeket az elemeket is, illetve ha kell és lehet a gyári alapértelmezéseken is változtatnunk kell. A kriptovírusok úgy néz ki nem csak hogy továbbra is a mindennapjaink részei maradnak, de időről-időre újra próbára tesznek minket és rendszereink védelmét.